Política de seguridad

Misión

La misión de Zitycard es proporcionar servicios informáticos profesionales y consultoría para la Administración

Objetivos

Zitycard asume su compromiso con la seguridad de la información, comprometiéndose a adecuada gestión de la misma, con el fin de ofrecer a todos sus grupos de interés las mayores garantías en torno a la seguridad de la información utilizada. Por todo lo anteriormente expuesto, la Dirección establece los siguientes objetivos de seguridad de la información:

- Proporcionar un marco para aumentar la capacidad de resistencia o resiliencia para dar una respuesta eficaz.

- Asegurar la recuperación rápida y eficiente de los servicios, frente a cualquier desastre físico o contingencia que pudiera ocurrir y que pusiera en riesgo la continuidad de las operaciones

- Prevenir incidentes de seguridad de la información en la medida que sea técnica y económicamente viable, así como mitigar los riesgos de seguridad de la información generados por nuestras actividades.

- Garantizar la confidencialidad, integridad, disponibilidad, autenticidad y trazabilidad de la información

Compromisos

Para poder lograr los objetivos es necesario:

- Mejorar continuamente nuestro sistema de seguridad de la información

- Cumplir con requisitos legales aplicables y con cualesquiera otros requisitos que suscribamos además de los compromisos adquiridos con los clientes, así como la actualización continúa de los mismos.

- El marco legal y regulatorio en el que desarrollamos nuestras actividades es:

- REGLAMENTO (UE) 2016/679 DEL PARLAMENTO EUROPEO Y DEL CONSEJO de 27 de abril de 2016 relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos

- Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales.

- Real Decreto Legislativo 1/1996, de 12 de abril, Ley de Propiedad Intelectual

- Ley 2/2019, de 1 de marzo, por la que se modifica el texto refundido de la Ley de Propiedad Intelectual, aprobado por el Real Decreto Legislativo 1/1996, de 12 de abril, y por el que se incorporan al ordenamiento jurídico español la Directiva 2014/26/UE del Parlamento Europeo y del Consejo, de 26 de febrero de 2014

- Real Decreto 311/2022, de 3 de Mayo, de desarrollo del Esquema Nacional de Seguridad.

- Identificar las amenazas potenciales, así como el impacto en las operaciones de negocio que dichas amenazas, caso de materializarse, puedan causar.

- Preservar los intereses de sus principales partes interesadas (clientes, accionistas, empleados y proveedores), la reputación, la marca y las actividades de creación de valor.

- Trabajar de forma conjunta con nuestros suministradores y subcontratistas con el fin de mejorar la prestación de servicios de TI, la continuidad de los servicios y la seguridad de la información, que repercutan en una mayor eficiencia de nuestra actividad.

- Evaluar y garantizar la competencia técnica del personal, así como asegurar la motivación adecuada de éste para su participación en la mejora continua de nuestros procesos, proporcionando la formación y la comunicación interna adecuada para que desarrollen buenas prácticas definidas en el sistema.

- Garantizar el correcto estado de las instalaciones y el equipamiento adecuado, de forma tal que estén en correspondencia con la actividad, objetivos y metas de la empresa.

- Garantizar un análisis de manera continua de todos los procesos relevantes, estableciéndose las mejoras pertinentes en cada caso, en función de los resultados obtenidos y de los objetivos establecidos.

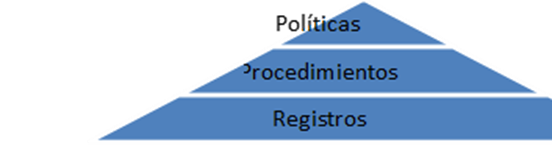

Estructura de nuestro sistema

Estructurar nuestro sistema de gestión de forma que sea fácil de comprender. Nuestro sistema de gestión tiene la siguiente estructura:

Nuestra política se desarrolla aplicando los siguientes requisitos mínimos:

a) Organización e implantación del proceso de seguridad: a través del procedimiento ENS.PO.SEG.13 - Procedimiento de Gestión del SGSI

b) Análisis y gestión de los riesgos: a través del procedimiento ENS.PO.SEG.12 - Procedimiento de Análisis y Gestión de Riesgos

c) Gestión de personal: a través del procedimiento ENS.PO.SEG.08 - Procedimiento de Gestión de Personal

d) Profesionalidad: a través del procedimiento ENS.PO.SEG.08 - Procedimiento de Gestión de Personal

e) Autorización y control de los accesos: a través del procedimiento ENS.PO.SEG.01 - Procedimiento de Control de Acceso

f) Protección de las instalaciones: a través del procedimiento ENS.PO.SEG.02 - Procedimiento de Seguridad Física

g) Adquisición de productos: a través del procedimiento ENS.PO.SEG.06 - Procedimiento de Gestión de Proveedores

h) Seguridad por defecto: a través del procedimiento ENS.PO.SEG.03 - Procedimiento de Seguridad Lógica

i) Integridad y actualización del sistema: a través del procedimiento ENS.PO.SEG.14 - Procedimiento de Desarrollo de Software

j) Protección de la información almacenada y en tránsito: a través del procedimiento ENS.PO.SEG.09 - Procedimiento de Protección de la Información

k) Prevención ante otros sistemas de información interconectados: a través del procedimiento ENS.PO.SEG.03 - Procedimiento de Seguridad Lógica

l) Registro de actividad: a través del procedimiento ENS.PO.SEG.03 - Procedimiento de Seguridad Lógica

m) Incidentes de seguridad: a través del procedimiento ENS.PO.SEG.04 - Procedimiento de Gestión de Incidencias

n) Continuidad de la actividad: a través del procedimiento ENS.PO.SEG.10 - Procedimiento de Gestión de la Continuidad

o) Mejora continua del proceso de seguridad: a través del procedimiento ENS.PO.SEG.13 - Procedimiento de Gestión del SGSI

Roles y responsabilidades

La gestión de nuestro sistema se encomienda al Comité de Seguridad y el sistema estará disponible en nuestro sistema de información en un repositorio, al cual se puede acceder según los perfiles de acceso concedidos según nuestro procedimiento en vigor de gestión de los accesos. Estos principios son asumidos por la Dirección, quien dispone los medios necesarios y dota a sus empleados de los recursos suficientes para su cumplimiento, plasmándolos y poniéndolos en público conocimiento a través de la presente Política de Seguridad de la Información. Los roles o funciones de seguridad definidos son (se recoge nombramiento en Acta de reunión):

|

Función |

Deberes y responsabilidades |

|

Responsable de la información |

|

|

Responsable de los servicios |

|

|

Responsable de la seguridad |

|

|

Responsable del sistema de información |

|

Esta definición se completa en los perfiles de puesto y en los documentos del sistema. El procedimiento para su designación y renovación será la ratificación en el comité de seguridad. El comité para la gestión y coordinación de la seguridad es el órgano con mayor responsabilidad dentro del sistema de gestión de seguridad de la información, de forma que todas las decisiones más importantes relacionadas con la seguridad se acuerdan por este comité. Los miembros del comité de seguridad de la información son:

- Responsable de la información.

- Responsable de los servicios.

- Responsable de la seguridad.

- Responsable del sistema.

Estos miembros se designan por el comité, único órgano que puede nombrarlos, renovarlos y cesarlos. El comité de seguridad es un órgano autónomo, ejecutivo y con autonomía para la toma de decisiones y que no tiene que subordinar su actividad a ningún otro elemento de nuestra empresa. La toma de decisiones se realizará mediante la votación de los miembros y con el único requisito de mayoría simple. En caso de conflicto entre los diferentes responsables, éste será resuelto por el superior jerárquico de los mismos. En defecto de lo anterior, prevalecerá la decisión del Responsable de Seguridad. Está política se complementa con el resto de las políticas, procedimientos y documentos en vigor para desarrollar nuestro sistema de gestión.

Directrices para la estructuración de la documentación de seguridad del sistema, su gestión y acceso:

Toda la documentación de seguridad se encuentra en un sitio de Sharepoint, permitiendo así tener un historial de versiones y registro de modificaciones. Este sitio de Sharepoint es accesible únicamente por el comité de seguridad para su gestión.

La modificación de los documentos deberá aprobarse en una reunión del Comité de Seguridad, siendo validada por votación de mayoría simple.

Adicionalmente, se encuentra una copia de los documentos públicos en una carpeta del servidor NAS de la organización, donde tienen acceso todos los empleados.